Раздел 6 виртуализация. множественные прикладные среды

Тема 6.1 Варианты организации множественных прикладных сред

Первое понятие – «Хостовая операционная система» – это операционная система, установленная на реальное оборудование. В рамках этой операционной системы устанавливается программное обеспечение виртуализации, как обычное приложение.

Второе понятие – «эмулятор виртуальной машины» – это программное обеспечение, устанавливаемое на хостовую операционную систему и состоящее из монитора виртуальных машин и графической оболочки.

Монитор виртуальных машин представляет собой программу, обеспечивающую все взаимодействия между виртуальным и реальным оборудованием, поддерживающую работу одной или нескольких созданных виртуальных машин и установленных гостевых операционных систем.

Монитор виртуальных машин представляет собой программу, обеспечивающую все взаимодействия между виртуальным и реальным оборудованием, поддерживающую работу одной или нескольких созданных виртуальных машин и установленных гостевых операционных систем.

Графическая оболочка обеспечивает взаимодействие пользователя с приложением виртуальной машины, позволяя настраивать создаваемые виртуальные машины под свои нужды и управлять ее работой.

Третье понятие – «гостевая операционная система» – это операционная система, устанавливаемая на созданную виртуальную машину. Обычно, она устанавливается так же, как на реальную персональную ЭВМ. В качестве гостевых операционных систем можно использовать Window, Linux, OS/2 и др.

При использовании технологии виртуализации мы получаем иерархическую структуру взаимодействия виртуальных ЭВМ и реальной аппаратуры. На нижнем слое этой иерархии находится реальное оборудование, управление которым распределяется между хостовой операционной системой и эмулятором виртуальных машин.

Хостовая операционная система и эмулятор распределяют между собой ресурсы реальной ЭВМ и составляют второй уровень иерархии.

Также хостовая операционная система занимается управлением работающих на ней приложений и распределением между ними ресурсов реальной ЭВМ.

Эмулятор виртуальных машин управляет виртуальными машинами с установленными на них гостевыми операционными системами, распределяя между ними ресурсы реальной ЭВМ так, чтобы у пользователей создавалось впечатление работы на реальном оборудовании.

Частично, распределение ресурсов между виртуальными машинами можно настроить на этапе конфигурации виртуальных машин, указав объем оперативной памяти, размер жесткого диска, количество виртуальных процессоров, виртуализируемые каналы связи и другие параметры.

Гостевые операционные системы в свою очередь управляют работой своих приложений в рамках выделенных эмулятором ресурсов.

Схематично, иерархическая структура организации взаимодействия виртуальных машин и реальной ЭВМ приведена на рисунке ниже.

Рассматривая технологию виртуализации, в первую очередь, необходимо изучить эмулятор виртуальных машин, а именно монитор виртуальных машин, являющийся базовой частью технологии виртуализации.

Именно ему будет посвящена основная часть этой статьи. Графические оболочки эмуляторов, их возможности и недостатки будут подробно разобраны в следующих статьях, посвященных детальному описанию различных типов виртуальных машин.

Все существующие мониторы виртуальных машин можно разделить на четыре вида:

1. Использующие аппаратную виртуализацию.

2. Использующие аппаратно-программную виртуализацию.

3. Использующие программную виртуализацию.

4. Использующие доменную виртуализацию.

Это разделение – весьма условно, так как большинство мониторов виртуальных машин, в той или иной степени, используют, как программную, так и аппаратную виртуализацию, так как чисто программная виртуализация – слишком требовательна к ресурсам, а чисто аппаратная виртуализация будет ограничиваться узким кругом оборудования, поддерживающего тот или иной вид мониторов виртуальных машин.

Особняком стоит доменная виртуализация, основывающаяся на логическом распределении ресурсов на отдельные части (домены). В основном она используется в мэйнфреймах. Стоит отметить, что, исторически, этот тип виртуализации появился первым и использовался для распределения ресурсов больших ЭВМ между отдельными пользователями.

Мониторы виртуальных машин, использующие технологию аппаратно–программной виртуализации, часть инструкций выполняют, непосредственно, на самом процессоре, а часть – эмулируют.

Существуют три типа программной эмуляции инструкций:

1. Полная эмуляция инструкций.

2. Выборочная эмуляция инструкций.

3. Эмуляция API.

При использовании полной эмуляции инструкции интерпретируются и преобразуются в ряд инструкций, воспринимаемых реальным процессором. В этом случае появляется возможность создавать виртуальные машины, имитирующие работу аппаратуры, не совместимой по архитектуре с реальной ЭВМ. Например, можно запускать виртуальную машину, имитирующую работу процессора с RISC-архитектурой, на реальной ЭВМ с процессором CISC архитектуры. Это возможно за счет того, что эмуляция ведется на уровне базовых арифметико-логических инструкций, в том или ином виде, присутствующих, практически, в любом процессоре.

Однако, интерпретация каждой инструкции приводит к значительному расходу ресурсов реальной ЭВМ и снижает быстродействие приложений, работающих в гостевой операционной системе. Принимая во внимание, что современные серверы и персональные ЭВМ обладают все большей производительностью, виртуализация, с использованием интерпретации инструкций, приобретает все большую популярность. Яркими представителями этого класса виртуальных машин являются: Microsoft Virtual PC, Bochs, Simics и другие.

Такие виртуальные машины являются незаменимыми при отладке и разработке программного обеспечения, написанного на языках низкого уровня, и при эмуляции ЭВМ со специфической архитектурой на стандартизированные персональные компьютеры и серверы.

Например, аналогичный способ виртуализации был использован при эмуляции ЭВМ А15К на ЭВМ «Багет 23В», позволивший без изменения запускать программное обеспечение, разработанное на языке низкого уровня А-15, на современной вычислительной технике. Это дало возможность значительно ускорить модернизацию бортовой вычислительной техники, минимизировать трудоемкость и сохранить без изменений годами отлаживаемое программное обеспечение, а, следовательно, значительно повысить конкурентоспособность разрабатываемого продукта.

Однако, не все инструкции необходимо интерпретировать. Часть инструкций виртуальной машины можно без изменения выполнять на реальном процессоре.

Монитор виртуальных машин, проанализировав код, может инструкции виртуальной машины, совпавшие с инструкциями реального процессора, без изменения отправить для выполнения на реальном процессоре, а остальные инструкции интерпретировать.

Естественно, появляются дополнительные расходы на анализ инструкций. Но, так как в программах часто встречаются циклы, интерпретация которых может производиться однократно, и наиболее простые инструкции, способные без изменения выполняться на процессоре, обычно, составляют большую часть программ, то производительность виртуальной машины увеличивается в несколько раз, по сравнению с полной эмуляцией инструкций.

К виртуальным машинам этого типа относятся, например: VMware Workstation, VMware Server, Serenity Virtual Station и другие.

В третьем случае, эмулируются API гостевой операционной системы. API (Application Programming Interface) – это интерфейс прикладного программирования.

Обычно, все работающие программы взаимодействуют с оборудованием при помощи интерфейса API. По этому можно перехватить обращение программ, работающих под управлением гостевой операционной системы, к API, преобразовать его к виду, принятому в хостовой операционной системе, и ретранслировать полученный результат к API хостовой операционной системы.

Результат выполнения запроса хостовой операционной системой преобразуется к виду, воспринимаемому гостевой операционной системой, и передается программе, выдавшей запрос.

Если гостевая и хостовая операционные системы – совместимы по своим API, то преобразовывать обращения – не нужно, достаточно только перенаправлять их.

К сожалению, у такой системы виртуализации есть ряд недостатков:

1. Не все программное обеспечение удается запускать на виртуальной машине с этим принципом виртуализации, так как часто используются недокументированные API и обращение напрямую к аппаратуре.

2. Операционные системы активно развиваются, вносятся корректировки в API и добавляются новые возможности, поэтому эмуляторы API быстро устаревают, и необходимы большие затраты трудоемкости для их модернизации.

3. Эмуляторы API привязываются к конкретным операционным системам, что сильно сужает круг их использования и потребительские свойства.

Однако, использование эмуляции API позволяет избежать значительных потерь производительности.

В качества примера виртуальных машин, использующих эмуляцию API, можно привести такие продукты, как:

– Wine (Wine Is Not an Emulator), используемый для запуска Dos – и Windows – приложений под управлением операционной системы Linux.

– UML (User Mode Linux), встраиваемый в ядро Linux и позволяющий запускать несколько копий операционной системы на одном компьютере.

§

Система виртуализации – это специализированное программное обеспечение, используемое для имитации работы одной или нескольких реальных ЭВМ. Имитируемые ЭВМ называются виртуальными машинами.

Впервые термин «Виртуальная машина» появился в конце шестидесятых годов прошлого века, когда электронные вычислительные машины стали неотъемлемой частью жизни человека. Однако, они разительно отличались от современных персональных ЭВМ и представляли собой огромные и дорогие устройства. Экономически невыгодно было отдавать таких монстров в единоличное владение отдельным пользователям, поэтому начали развиваться интерактивные многотерминальные системы разделения времени.

В таких системах компьютер отдавался в распоряжение сразу нескольким пользователям. Каждый пользователь получал в свое распоряжение терминал, с помощью которого он мог вести диалог с компьютером. Причем время реакции вычислительной системы было достаточно мало для того, чтобы пользователю была не слишком заметна параллельная работа с компьютером. Разделяя, таким образом, компьютер, пользователи получили возможность за сравнительно небольшую плату пользоваться преимуществами компьютеризации. Именно тогда и возникло понятие «Виртуальная машина».

Сегодня, когда практически каждый может получить в единоличное пользование ЭВМ, виртуальные машины переживают второе рождение. Но теперь они призваны не выделять каждому пользователю свою, небольшую часть вычислительных ресурсов ЭВМ, а дать возможность иметь компьютер в компьютере или даже целую вычислительную систему внутри одной единственной ЭВМ.

По существу, виртуальная ЭВМ ничем не отличается от реальной и представляет собой набор программных средств, имитирующих работу реальной ЭВМ. Для нее можно выбирать аппаратную конфигурацию, например, объем оперативной памяти и жесткого диска, наличие аудио адаптеров, дисководов, сетевых плат и других элементов ЭВМ.

Когда виртуальная ЭВМ создана и запущена, то создается полная иллюзия работы с реальным компьютером. Все это дает пользователям множество преимуществ, к которым в первую очередь относятся:

1. Возможность запускать в рамках одной реальной ЭВМ несколько виртуальных машин, моделировать вычислительные системы и сети, разрабатывать и отлаживать для них программное обеспечение.

2. Возможность имитировать работу реального оборудования, например, бортовых вычислительных систем на стандартной персональной ЭВМ. Это значительно экономит время при разработке и отладке программного обеспечения, так как дает неограниченный доступ к стенду вычислительной системы, для которой ведется разработка. Так же это дает возможность начать работу над программным обеспечением, не дожидаясь поставки реального оборудования.

3. Возможность работать сразу с несколькими операционными системами и динамически переключаться между ними, что особенно важно для производителей программного обеспечение, требующего тестирования на совместимость с различными операционными системами.

4. Возможность быстро переносить виртуальные ЭВМ и вычислительные системы с одного реального компьютера на другой, и размножать их простым копированием файлов виртуальных машин.

5. Возможность легко изменять конфигурацию виртуальных ЭВМ, добавляя новое оборудование и изменяя параметры уже выбранных элементов.

Но не все так безоблачно. Существует и ряд недостатков свойственных виртуальным машинам:

1. Виртуализация увеличивает риск отказа работающего на нем программного обеспечения, так как виртуализатор сам является программой, которая не застрахована от ошибок, а, следовательно, вероятность краха операционной системы, запущенной на виртуальной машине, существенно увеличивается.

2. Выход из строя реальной ЭВМ, в рамках которой работало несколько виртуальных машин, приводит к выходу из строя всех этих виртуальных машин.

3. При создании виртуальной вычислительной системы надо жестко следить за распределением ресурсов реальной ЭВМ между виртуальными машинами, так как отдельные ЭВМ виртуальной вычислительной системы могут надолго захватить, скажем, процессор и использовать его практически на 100%, что сразу же приведет к падению производительности остальных виртуальных машин. Аналогичная ситуация может произойти и при сетевом взаимодействии, и при любом другом единоличном использовании элементов ЭВМ.

4. Виртуальные ЭВМ охватывают не весь спектр оборудования. Особенно, это касается специализированных каналов связи. В результате требуется либо накладывать жесткие ограничения на разрабатываемое и используемое программное обеспечение, либо самостоятельно разрабатывать эмуляторы требуемых каналов связи и элементов вычислительных машин.

5. Еще одна опасность виртуализации вытекает из ее преимущества, а именно – легкого распространения и изменения конфигурации. Неконтролируемое распространение виртуальных машин, из-за их простого дублирования, в конечном счете, может свести на нет все их преимущества.

Несмотря на возможные проблемы, связанные с виртуальными машинами, их преимущества все больше и больше заставляет обратить внимание на технологию виртуализации не только разработчиков программного обеспечения и организаций, работающих в области высоких технологий, но и простых пользователей ПК.

Естественно, для комфортной работы виртуальной машины, а тем более виртуальной вычислительной системы, необходима достаточно мощная реальная аппаратура. Например, для качественного функционирования виртуальной машины под управлением операционной системы Linux Ubuntu желательно выделить порядка 512 мегабайт оперативной памяти. Соответственно, запуск двух и более аналогичных виртуальных машин потребует значительного увеличения объема оперативной памяти. Не менее серьезные требования предъявляются и к производительности процессора, и к дисковой подсистеме, и к другим элементам ЭВМ. При этом не стоит забывать, что и основной операционной системе (в рамках которой запускаются виртуальные ЭВМ) также необходимы серьезные ресурсы.

Поэтому компьютер, на котором собираются устанавливать виртуальные машины, изначально, должен обладать некоторой избыточной мощностью, что, естественно, сказывается и на его стоимости. Однако, несмотря на это, значительно выгоднее использовать несколько виртуальных машин, чем покупать несколько отдельных компьютеров.

На данный момент существует большой выбор программ виртуализации, использующих разную технологию виртуализации и являющихся, как узкоспециализированными и ориентированными на специфические аппаратные платформы, так и предназначенными для решения широкого круга задач.

Тема 6.4 Инсталляция VMware

Задача: проинсталлировать ESX(несколько) и Virtual Center.

Решение:

Берем дистрибутивы. Проще всего, думаю, зайти на соответствующий раздел vmware.com. Попросят зарегестрироваться, сделаем. Насколько я помню, публичные домены не катят, т.е. мыло с yandexmail.rugmail указывать смысла нет. После регистрации на мыло приходят письма с прямыми ссылками на скачивание. Нам нужны дистрибутивы актуальной версии VMware ESX VMware ESXi и VMware VirtualCenter. Чем отличаются VMware ESX VMware ESXi – читаем по ссылке. Совсем коротко – ничем особым, поэтому в инструкции буду писать просто ESX, кроме тех моментов, когда разница принципиальна.

Болваним скачаный образ на CD, загружаем с него сервер.

Запускается установка. Если ставим сервер удалено, а канал тонкий, может иметь смысл не нажимать enter как попросят, а сначала написать esx text – тогда менюшки будут нарисованы псевдографикой 🙂

В самом процессе установки нет ничего сложного. Две потенциальные грабли –

установить не на тот диск(потенциально опасно затереть что то нужное). Дабы избежать этого, лучше отключить все невостребованные на этапе установке ЛУНы от этого сервера.

выбрать не тот сетевой адаптер. Вам предложат выбрать сетевушку, через которую будет доступен управляющий интерфейс ESX. А в качестве идентификатора вам будут доступны только их PCI адреса, вида 1:2.1. Если у вас не любая сетевушка сервера смотрит в ту же сеть, что и ваш писюк, с которого будете управлять, то можно ошибиться. И по сети досупа к ESX не будет – а он нужен обязательно. Поправить это можно из командной строки.

После завершения установки обращаемся браузером на IP нашего ESX сервера, с него скачиваем и устанавливаем на нашей машине VI Client. Запускаем его, уже им обращаемся на IP адрес ESX сервера. Учетная запись – root, пароль для нее мы указывали при установке. С помощью этого клиента производятся подавляющее большинство необходимых манипуляций с ESX сервером.

Если у нас есть Virtual Center – устанавливаем его. Устанавливаем тот же самый VI client – он доступен как на веб интерфейсе ESX, так и на веб интерфейсе VC. Запускаем, подключаемся на IP адрес машины куда поставили VC. Пользователь для подключения к VC – это пользователь той винды, в которую VC установлен. По умолчанию, авторизуемся учетной записью из группы локальных администраторов.

В консоли VC нам необходимо создать обьект “Datacenter”, в него ткнуть правой кнопкой и выбрать “Add host”. Таким макаром добавляем все наши ESX сервера.

Установка системы VMWare

Для установки необходимо сначала скачать ПО с сайта компании VMWARE Inc., а также получить лицензию на его использование. Можно, конечно, купить лицензию (стоимость ее около 300 долларов), однако можно пользоваться и временной (30-дневной) лицензией, тем более, что компания пока что позволяет без ограничений обновлять ее. Неудобство, конечно, но терпимое. Я вначале пользовался временной лицензией, пока эти мои заметки не были замечены фирмой VMWare Inc. В качестве поощрения за пропаганду системы в России фирма прислала мне персональную неограниченную лицензию.

Так что имейте в виду, что существует и третий путь для получения законной лицензии, например, написать статью в одно из печатных изданий. Но вернемся к вопросу о том, как установить систему.

Итак, заходим на сайт www.vmware.com, находим страничку Download, и регистрируемся. После регистрации Вы получаете сообщение, что лицензия отправлена Вам по почте (электронной, разумеется). В ожидании лицензии запускаем перекачку файла vmware-x.y.z-nnn.i386.rpm (где x.y.z – номер версии, а nnn – номер релиза). После ее завершения выполняем следующие действия:

Для инсталляции СВМ надо иметь права root-а, поэтому запускаем терминальное окно и выполняем команду su

Производим установку rpm-пакета.

rpm -Uhv vmware-x.y.z-nnn.i386.rpm

(где vmware-x.y.z-nnn.i386.rpm – имя файла, который Вы скачали)

Запускаем конфигурационный скрипт.

/usr/bin/vmware-config.pl

Замечание: Этот скрипт можно будет использовать для того, чтобы заново сконфигурировать VMware каждый раз, когда Вы произведете замену или обновление ядра. Переустанавливать VMware нет необходимости.

При выполнении этого скрипта необходимо ответить на несколько вопросов. Я расскажу о тех вопросах, которые были заданы мне. Надеюсь, что этот рассказ поможет сориентироваться и Вам.

Вначале скрипт сообщил, что нет скомпилированных модулей, соответствующих ядру:

None of VMware’s pre-built vmmon modules is suitable for your running kernel. Do you want this script to try to build the vmmon module for your system (you need to have a C compiler installed on your system)? [yes]

Можно ответить на это просто нажатием клавиши [Enter].

Далее был задан вопрос о местонахождении файлов заголовков, соответствующих запущенной версии ядра:

What is the location of the directory of C header files that match your running kernel? [/usr/src/linux/include]

К сожалению предлагаемый по умолчанию путь оказался неподходящим. Дело в том, что я устанавливал ядро не из исходников, а только из rpm-пакета (при инсталляции, видимо, тоже происходит установка ядра из такого пакета).

Пришлось установить пакет kernel-headers-2.2.16-1.i386.rpm (соответствующий установленному у меня ядру) и указать путь к файлам заголовков [/usr/src/linux-2.2.16/include; правильное значение этого пути можно узнать, просмотрев вывод команды rpm -qpl kernel-headers-2.2.16-1.i386.rpm]

После этого скрипт выдал следующие сообщения, на каждое из которых я отвечал утвердительно (лучше всего просто нажимать клавишу [Enter], соглашаясь тем самым с предлагаемым по-умолчанию вариантом выбора):

Making sure that both the parport and parport_pc kernel services are available.

Trying to find a suitable vmppuser module for your running kernel.

None of VMware’s pre-built vmppuser modules is suitable for your running kernel. Do you want this script to try to build the vmppuser module for your system (you need to have a C compiler installed on your system)? [yes]

Do you want this script to automatically configure your system to allow your Virtual Machines to access the host filesystem? (yes/no/help)

Если сервер Samba не запущен на Вашем компьютере, отвечайте на этот вопрос утвердительно, и тогда инсталлятор VMware сконфигурирует его для Вас. Когда Вам будет задан вопрос об имени пользователя и пароле, введите имя, которое Вы использовали на этапе 1 выше.

Если сервер Samba уже установлен на Вашем компьютере, на этот вопрос рекомендуется отвечать отрицательно.

Do you want to be able to use the network in your Virtual Machines? [yes]

Trying to find a suitable vmnet module for your running kernel.

None of VMware’s pre-built vmnet modules is suitable for your running kernel.

Do you want this script to try to build the vmnet module for your system (you need to have a C compiler installed on your system)? [yes]

Do you want to be able to use host-only networking in your Virtual Machines? [yes]

Do you want this script to probe for an unused private subnet? (yes/no/help) [yes]

В моем случае скрипт обнаружил, что компьютер не подключен к IP-сети и предложил использовать подсеть 192.168.230.0/255.255.255.0 :

Probing for an unused private subnet (this can take some time).

Either your host is not connected to an IP network, or its network configuration does not specify a default IP route. Consequently, the subnet 192.168.230.0/255.255.255.0 appears to be unused.

На этом этапе как раз сказывается, был ли до установки VMWare установлен сервер Samba. В моем случае обнаружилось, что сервер Samba (CIFS/SMB server) запущен. Зачем запущен, я и сам не знаю, просто выбрал опцию при инсталляции. Теперь скрипт сообщил, что если я хочу предоставить этот сервер виртуальным машинам, работающим во внутренней сети, необходимо модифицировать файл

/etc/smb.conf, вписав в него строку примерно такого вида:

interfaces = 192.168.230.1/255.255.255.0

За подробностями предлагается обратиться к man-странице smb.conf(5).

Далее предлагается принять условия пользовательской лицензии (the end user license agreement – EULA):

Press enter to display the DHCP server copyright information.

Вы можете пролистать текст лицензии с помощью клавиши пробела. Если подсказка “Do you accept ” не появляется, можно просто нажать Q для перехода к следующему этапу.

После того, как Вы согласитесь принять условия лицензии, скрипт завершает работу, выдав следующие сообщения Hit enter to continue.

Starting VMware services:

Virtual machine monitor [ OK ]

Virtual bidirectional parallel port [ OK ]

Virtual ethernet [ OK ]

Bridged networking on /dev/vmnet0 [ OK ]

Host-only networking on /dev/vmnet1 (background) [ OK ]

The configuration of VMware 2.0.1 build-570 for Linux for this running kernel completed successfully.

You can now run VMware by invoking the following command: “/usr/bin/vmware”.

Enjoy,

–the VMware team

После этого Вы можете покинуть shell, запущенный от имени root-а.

exit

Инсталляция собственно системы виртуальных машин завершена, однако надо еще установить лицензию и VMWare Tools.

Установка лицензии на использование VMware

После завершения инсталляции VMware, Вы должны установить лицензию на ее использование. Если Вы зарегистрировались на Web-сайте VMware, Вы должны были получить лицензию в виде сообщения по электронной почте. Лицензия высылается в виде текстового файла, присоединенного к сообщению. Для ее установки необходимо выполнить следующие действия:

Перейдите в свой домашний каталог

cd <Enter>

Если в нем еще нет подкаталога с именем .vmware (обратите внимание на то, что имя начинается с точки), создайте такой каталог.

ls -al

(Вы увидите список всех каталогов; если .vmware существует, переходите к шагу 3.)

mkdir .vmware

Скопируйте полученный файл лицензии в каталог .vmware. Убедитесь, что имя файла начинается на license — маленькими буквами.

Поскольку я вхожу в систему либо под именем root, либо как обычный пользователь с именем kos, я выполнил установку лицензии (одной и той же) как в каталог /root, так и в каталог /home/kos.

Тема 6.6 Загрузка VMware

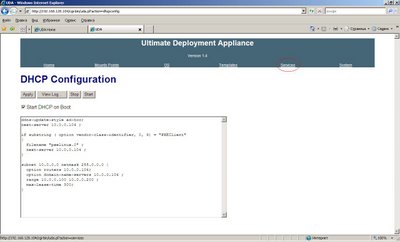

1) В качестве сервера загрузки по сети использовать виртуальное решение – UDA, Ultimate Deployment Appliance. Про нее я не раз писал, и даже когда то налабал инструкцию.

(кстати, запоздалое спасибо Денису Березовскому)

2) Качаем ESXi 3.5 Update 4 и syslinux.

Из исошника ESXi распаковываем файлы

# mboot.c32

# binmod.tgz

# boot.cfg

# cim.tgz

# environ.tgz

# license.tgz

# oem.tgz

# vmkernel.tgz

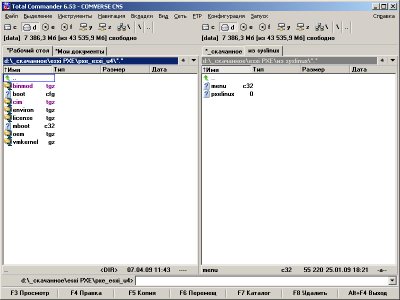

Я пользовался сначала winrar – для распаковки .dd(как описано тут), потом .dd открывал шароварным winImage и извлекал файлы из списка.

из дистрибутива syslinux распаковываем файлы(выбираем .zip вариант для скачивания)

com32menumenu.c32

corepxelinux.0

3) Теперь надо распакованные файлы закинуть внутрь UDA’ы.

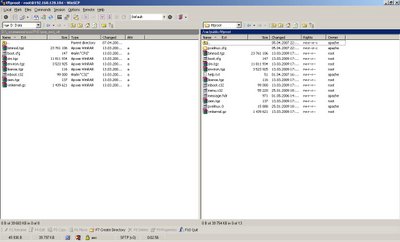

Я пользовался WinSCP.

Все полученное в п.2 копируем в папку /var/public/tftproot

Обратите внимание, что pxelinux.0 там уже есть – его надо перезаписать.

Теперь, в папке /var/public/tftproot/pxelinux.cfg редактируем файл default(создаем если его нет) – его содержимое заменяем на следующее:

default menu.c32

menu title PXE Boot VMware ESXi

timeout 100

label ESXi

menu label Boot VMware ESXi

kernel mboot.c32

append vmkernel.gz — binmod.tgz — environ.tgz — cim.tgz

ipappend 2

label Hard

menu label Boot from local drive

localboot 0

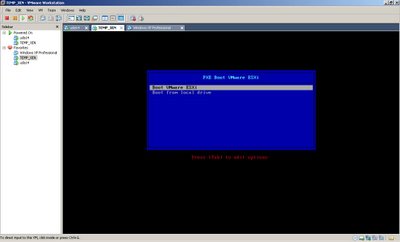

4) запускаем целевую машину(у меня это была виртуалка) – и загружаем ее по сети. Видим вот такую картинку

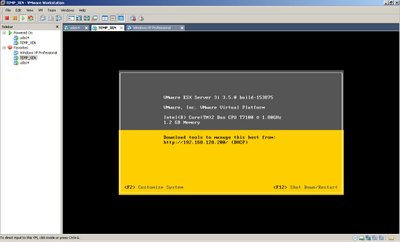

5) В общем то, все:

так как я делал это из простого интереса, что тут надо доделать для реального использования

· Настроить DHCP на выдачу конкретного IP каждому ESXi по мак адресу. По маку его управляющего интерфейса, который виртуальный.

· Сделать подгрузку конфига, уникального для каждого ESXi.

Что примерно для этого надо:

1) создать в pxelinux.cfg файл с именем = мак адрес уже физической сетевушки ESXi, через которую идет загрузка

2) Забекапить конфиг для каждого ESXi, можно попробовать вот такой командой

vicfg – cfgbackup — server esxihost 2. local . com – s / tmp / host 2 — username root

Это команда RCLI, который надо будет скачать – ссылка на RCLI.

3) В файлике /tmp/host2 должен оказаться бекап конфигa ESXi.

Скопируем его в корень tftp – у нас это /var/public/tftproot и п.3

Переименуем его в configBundle.tgz

Теперь конфиг в pxelinux.cfg поменяем на такой:.

label ESXi

menu label Boot VMware ESXi

kernel mboot.c32

append vmkernel.gz — binmod.tgz — environ.tgz — cim.tgz — configBundle.tgz

Т.е. должно получиться. что в tftproot у нас лежит конфиг для каждого ESXi, а в tftproot/pxelinux.cfg – файл загрузки по сети с именем = мак адресу каждого ESXi сервера, в которых прописана подгрузка соответствующих конфигов.

§

Процесс установки гостевой системы на платформе VirtualBox весьма прост и не требует от пользователя дополнительных усилий. При создании виртуальной машины необходимо выбрать:

тип устанавливаемой гостевой системы;

определить количество выделяемой ей оперативной памяти;

создать виртуальный диск (фиксированного размера или динамически расширяющийся по мере его заполнения в гостевой системе).

Дальнейший процесс установки происходит так же, как и в других платформах виртуализации. Более подробно установка гостевой системы описывается в даннойстатье.

Дополнения гостевой ОС

После того, как гостевая операционная система будет установлена, необходимо установить дополнения гостевой операционной системы в целях оптимизации гостевой системы и улучшения ее взаимодействия с хостовой операционной системой.

Для Windows

Просто выберите в меню гостевой операционной системы Устройства→Установить дополнение гостевой ОС. Спустя некоторое время в гостевой Windows должен появится диаллог запуска программы. Если этого не произошло – зайдите в CD-ROM и запустите ее вручную.

Во время установки могут появится предупреждения о несовместимости драйверов. Везде соглашайтесь с установкой. После того как программа установится – перегрузите гостевую ОС. После этого появится нормальное разрешение экрана и другие возможности.

Для Ubuntu

Используя диск Guest Additions

Прежде чем начать установку дополнений гостевой операционной системы, нужно выполнить несколько простых действий.

Отмонтируйте cd-rom в гостевой Ubuntu: кликните правой клавишей мыши на значок cd-rom на рабочем столе, и выберите пункт меню «Отсоединить том».

Затем отключите сd-rom через меню гостевой ОС Устройства→Отключить CD/DVD-ROM.

Выберите в меню гостевой операционной системы Устройства→Установить дополнение гостевой ОС. В Ubuntu у вас должен появиться cd-rom. На предложение о автозапуске – откажитесь.

Далее запускаем терминал и переходим в директорию cd-rom при помощи команды:

cd /media/cdrom

Запустите файл VBoxLinuxAdditions.run от имени суперпользователя командой:

sudo ./VBoxLinuxAdditions.run

У вас будет запрошен пароль. Вводите пароль своего пользователя. Вводимые символы не будут видны, просто затем нажмите ввод.

По завершению установки перезагрузите гостевую операционную систему.

Используя пакетный менеджер

Запустите терминал.

Введите команду:

sudo apt-get install virtualbox-guest-x11

или

sudo apt-get install virtualbox-guest-utils

в зависимости от того стоит система с иксами (X11) или без соответственно.

Перезагрузите гостевую систему.

Рекомендуется что бы версия гостевых дополнений совпадала с версией virtualbox

Расшаривание директорий

Иногда хочется использовать файлы реальной машины из виртуальной. В этом нам поможет сервис «Общие папки». Он позволяет расшаривать директории между виртуальной и реальной ОС.

Чтобы пользоваться функцией «Общие папки», вы должны установить дополнения гостевой операционной системы.

Нажимаем правой кнопкой мыши по нужной виртуальной машине, выбираем Свойства → Общие папки.

В появившемся окне выделяем «Папки машины» и добавляем новую директорию, которую хотите расшарить.(Нажимаем в углу значок и в появившемся окне выбираем путь к папке)

Имя папки задайте простое, без пробелов, маленькими английскими буквами (имя папки запомните, оно вам скоро понадобится).

Думаю, опция «Только для чтения» в комментариях не нуждается.

Закрываем настройки.

Также, можно проделать тоже самое и из уже запущенной виртуальной машины.

Нажимаем Устройства → Общие папки.

Проделываем те же операции что и выше. Пункт «Сделать постоянной» означает, что расшаренная папка останется после перезагрузки виртуальной машины.

А для остальных версий:

Для Windows

Кликнув правой клавишей мыши по значку «Мой компьютер», выбираем пункт «Подключить сетевой диск».

Затем выбирайте диск, который будет использоваться для расшаренной папки. В качестве пути к сетевому диску вам нужно указать следующее:

\vboxsvrимя_папки

имя_папки – то самое имя, которые Вы дали расшаренной директории.

Поставьте галочку «Восстанавливать при входе в систему», чтобы не повторять эти действия каждый раз.

Для Ubuntu

В свойствах расшаренной директории в настройках virtualbox поставить опцию «Автоподключение» и в виртуальной ubuntu добавить пользователя в группу vboxsf командой

sudo adduser имя_пользователя vboxsf

Общая папка будет монтироваться при загрузке гостевой ОС и иметь адрес /media/sf_имя

Работа с USB устройствами

Если вы хотите использовать USB устройства в гостевой системе, то делаем несколько простых шагов:

Перед включением поддержки USB обязательно отключите гостевую операционную систему

В настройки гостевой системы включаем поддержку USB. Если у Вас USB 2.0 – включайте соответствующую галочку.

Закрываем настройки и включаем гостевую систему.

Включаем USB устройство.

Заходим в меню Устройства→Устройства USB и выбираем свой девайс.

После того, как вы нажмете на устройство – VirtualBox без предупреждений заберет ресурс и отдаст его гостевой операционной системе. Так что будьте аккуратны с сохранением данных на устройстве, прежде чем отдать его гостевой ОС. Если вы выберите этот пункт еще раз – устройство также без предупреждений отключиться из гостевой cистемы.

§

Все знают, что для защиты от вредоносных программ нужно использовать антивирусы. Причиной проникновения вирусов на защищенные антивирусом компьютеры, могут быть разные, например:

1 антивирус был отключен пользователем;

2 антивирусные базы были слишком старые;

3 были установлены слабые настройки защиты;

4 вирус использовал технологию заражения, против которой у антивируса не было средств защиты;

5 вирус попал на компьютер раньше, чем был установлен антивирус, и смог обезвредить антивирусное средство;

6 это был новый вирус, для которого еще не были выпущены антивирусные базы

Однако, в большинстве случаев, наличие установленного антивируса, может оказаться недостаточно для полноценной защиты, и что нужно использовать дополнительные методы.

Из-за неправильного использования антивируса, недостатка самого антивируса и работой производителя антивируса, методы защиты можно разделить на два типа – организационные и технические.

Организационные методы направлены на пользователя компьютера, и направлены на то, чтобы изменить поведение пользователя, ведь не секрет, что часто вредоносные программы попадают на компьютер из-за необдуманных действий пользователя. Например: разработка правил работы за компьютером, которые должны соблюдать все пользователи.

Технические методынаправлены на изменения в компьютерной системе, и заключаются в использовании дополнительных средств защиты, которые расширяют и дополняют возможности антивирусных программ. Такими средствами защиты могут быть:

1 брандмауэры – программы, защищающие от атак по сети;

2 средства борьбы со спамом;

3 исправления, устраняющие «дыры» в операционной системе, через которые могут проникать вирусы.

4

Организационные методы

5 Правила работы за компьютером

Условно, правила можно разделить на две категории:

1 Правила обработки информации.

2 Правила использования программ.

К правилам обработки информации относятся:

1 не открывать почтовые сообщения от незнакомых отправителей;

2 проверять сменные накопители (дискеты, компакт-диски, flash-накопители) на наличие вирусов перед использованием;

3 проверять на наличие вирусов файлы, загружаемые из Интернета;

4 работая в Интернет, не соглашаться на не прошеные предложения загрузить файл или установить программу.

Общим местом всех таких правил являются два принципа:

1 использовать только те программы и файлы, которым доверяешь, происхождение которых известно;

2 все данные, поступающие из внешних источников – с внешних носителей или по сети – тщательно проверять.

Правила использования программ включает такие пункты:

1 следить за тем, чтобы программы, обеспечивающие защиту, были постоянно запущены, и чтобы функции защиты были активированы;

2 регулярно обновлять антивирусные базы;

3 регулярно устанавливать исправления операционной системы и часто используемых программ. Не менять настройки по умолчанию программ, обеспечивающих защиту, без необходимости и полного понимания сути изменений.

Здесь также можно проследить два общих принципа:

1 использовать наиболее актуальные версии защитных программ – поскольку способы проникновения и активации вредоносных программ постоянно совершенствуются, разработчики защитных программ постоянно добавляют новые технологии защиты и пополняют базы известных вредоносных программ и атак;

2 не мешать антивирусным и другим защитным программам выполнять свои функции – очень часто пользователи считают, что защитные программы неоправданно замедляют работу компьютера, и стремятся за счет безопасности повысить производительность. В результате значительно увеличиваются шансы на заражение компьютера вирусом.

На домашнем компьютере пользователь сам устанавливает себе правила, которым он считает нужным следовать. По мере накопления знаний о работе компьютера и о вредоносных программах, он может сознательно менять настройки защиты или принимать решение об опасности тех или иных файлов и программ.

В организациях правила работы с компьютером должны быть общими для всех сотрудников и утверждены официально.

За настройку средств защиты и за управление ими, обычно отвечает специально назначенный сотрудник или группа сотрудников, которые сосредоточены на выполнении одной задачи – обеспечении безопасной работы сети (системный администратор). Выбор параметров защиты осуществляется не на усмотрение данных сотрудников, а в соответствии со специальным документом – политикой безопасности. В этом документе написано, какую опасность несут вредоносные программы, и как от них нужно защищаться.

В частности, политика безопасности должна давать ответы на такие вопросы:

какие компьютеры должны быть защищены антивирусами и другими программами;

какие объекты должны проверяться антивирусом – нужно ли проверять заархивированные файлы, сетевые диски, входящие и исходящие почтовые сообщения и т. д.;

какие действия должен выполнять антивирус при обнаружении зараженного объекта – поскольку обычные пользователи не всегда могут правильно решить, что делать с инфицированным файлом, антивирус должен выполнять действия автоматически, не спрашивая пользователя.

Технические методы

Исправления

Как уже известно, вирусы нередко проникают на компьютеры через уязвимости («дыры») в операционной системе или установленных программах. Причем чаще всего вредоносными программами используются уязвимости операционной системы Microsoft Windows, пакета приложений Microsoft Office, браузера Internet Explorer и почтовой программы Outlook Express.

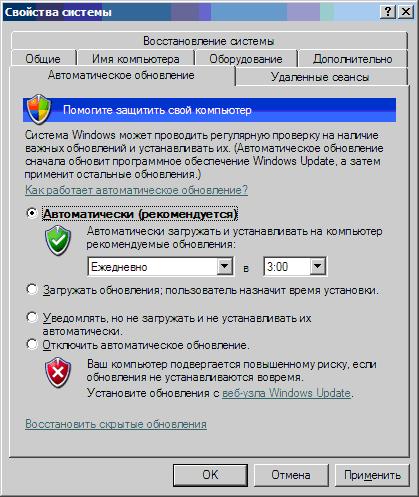

Для того, чтобы не дать вирусам возможности использовать уязвимость, операционную систему и программное обеспечение нужно обновлять. Для загрузки и установки обновлений в большинстве программ и систем есть встроенные средства. В Windows XP существует специальный компонент Автоматическое обновление, параметры работы которого настраиваются в окне «Свойства системы», доступном через панель управления. C помощью этого компонента можно автоматически загружать исправления для операционной системы Windows XP (Лично я, не рекомендую использовать данный вид обновления. Небезопасен).

Рис. 1. Настройки автоматического обновления Windows XP

Можно также использовать специальную программу для загрузки обновлений – Microsoft Baseline Security Analyzer, доступную для бесплатной загрузки на сайте Microsoft.

Программа также обнаруживает слабые места в настройках операционной системы, такие как пустые или слабые пароли, открытые на запись папки общего доступа, которые использоваться вирусами для распространения, в частности через папки общего доступа по локальной сети.

Однако, для подстраховки нелишним будет следить за новостями на веб-сайтах, посвященных вопросам безопасности.

Брандмауэры

Для того чтобы удаленно воспользоваться уязвимостью в программном обеспечении или операционной системе, нужно установить соединение и передать специально сформированный пакет данных. От попыток проникновения и заражения можно защититься путем запрета определенных соединений. Данную проблему решают программы-брандмауэры.

Брандмауэр – это программа, которая следит за сетевыми соединениями и принимает решение о разрешении или запрещении новых соединений на основании заданного набора правил.

Правило брандмауэра задается несколькими атрибутами:

приложение – определяет программу, к которой относится правило, так что одни и те же действия могут быть разрешены одним программам и запрещены другим. Например, получать и отправлять почту разумно разрешить только программе – почтовому клиенту;

протокол – определяет протокол, используемый для передачи данных. Обычно можно выбрать между двумя протоколами TCP и UDP (User Datagram Protocol – протокол, используемый для передачи данных без подтверждения доставки, используется, например, в таких службах как DNS – службе разрешения имен в Интернет, которая сопоставляет символьные адреса и IP-адреса. Поскольку UDP не гарантирует доставку данных, он является более быстрым, но менее надежным протоколом, чем TCP, и как следствие, реже используется);

адреса – определяет, для соединений с каких адресов или на какие адреса будет действовать правило;

порт – задает номера портов, на которые распространяется правило;

направление – позволяет отдельно контролировать входящие и исходящие соединения;

действие – определяет реакцию на обнаружение соединения, соответствующего остальным параметрам. Реакция, может быть – разрешить, запретить или спросить у пользователя.

Можно создать правило, которое будет запрещать входящие соединения на TCP порт 111 для всех приложений, или разрешать любые исходящие соединения для программы Internet Explorer.

Брандмауэр можно успешно использовать для защиты от вредоносных программ, которые распространяются непосредственно по сети, используя уязвимости в операционной системе, достаточно создать в брандмауэре для этого правило.

Брандмауэр можно использовать и для защиты от атак неизвестных вирусов. В случае домашнего компьютера, использующего сеть только для доступа в Интернет, можно запретить вообще все входящие соединения, и тем самым обезопасить себя от любых атак извне.

Использование брандмауэров для защиты от вредоносных программ, которые состоят в контроле исходящих соединений. После выполнения вредоносной функции, многие троянские программы и черви, стремиться подать сигнал автору вируса. Для воспрепятствования этому, можно настроить брандмауэр на блокирование всех неизвестных соединений: разрешить только соединения от доверенных программ, таких как используемый браузер, почтовый клиент, программа мгновенного обмена сообщений, а все остальные соединения запретить. В таком случае, вредоносная программа, даже попав на компьютер незамеченной, не сможет причинить реального ущерба.

Некоторые вредоносные программы пассивно ожидают соединения на каком-то из портов. При разрешении входящих соединений, автор вредоносной программы сможет через некоторое время обратиться на этот порт и забрать нужную ему информацию или же передать вредоносной программе новые команды. Для пресечения данных действий, брандмауэр должен быть настроен на запрет входящих соединений, на все порты вообще, либо на все, кроме фиксированного перечня портов, используемых известными программами или операционной системой.

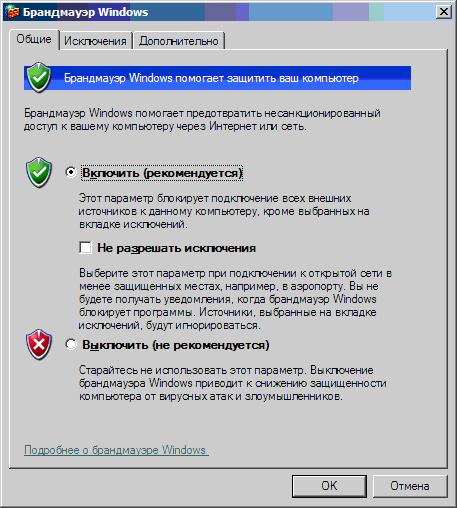

Брандмауэр Windows XP – позволяет задавать правила, либо для программы не учитывая порты и протоколы, либо для портов не делая разницы между программами. Для простых случаев этого достаточно и минимальную защиту организовать можно, но часто работать с этим брандмауэром оказывается не очень удобно. Для более удобной работы лучше использовать программы-брандмауэры других производителей, например Kaspersky Anti-Hacker, Agnitum Outpost Firewall, ZoneAlarm и другие.

Рис. 2. Встроенный брандмауэр Windows XP

В последнее время широко распространены универсальные защитные программы, объединяющие возможности брандмауэра и антивируса. Например, Kaspersky Internet Security, Norton Internet Security, McAfee Internet Security и прочие.

Средства защиты от нежелательной корреспонденции. Наиболее многочисленными группами вредоносных программ являются почтовые черви. Львиную долю почтовых червей составляют пассивные черви, которые пытаются обмануть пользователя и заставить его запустить зараженный файл.

Зараженное червем письмо похожее на письма, часто встречающиеся в обычной почте:

1 письма от друзей со смешным текстом или картинкой;

2 письма от почтового сервера, о том, что какое-то из сообщений не может быть доставлено;

3 письма от провайдера с информацией об изменениях в составе услуг;

4 письма от производителей зашитых программ с информацией о новых угрозах и способах защиты от них;

5 другие подобные письма.

Червь составляет текст писем по заданному автором вируса шаблону, и таким образом, все зараженные этим червем письма будут похожи.

Для решения этой проблемы есть специальные средства – антиспамовые фильтры, которые можно применять и для защиты от почтовых червей.

Несколько методов для фильтрации нежелательной почты:

1 черные и белые списки адресов. Черный список – это список тех адресов, письма с которых фильтр отбраковывает сразу, не применяя других методов. В этот список нужно заносить адреса, если с них постоянно приходят ненужные или, хуже того, зараженные письма. Белый список, наоборот – список адресов хорошо известных пользователю людей или организаций, которые передают только полезную информацию. Антиспамовый фильтр можно настроить так, что будут приниматься только письма от адресатов из белого списка;

2 базы данных образцов спама. Как и антивирус, антиспамовый фильтр может использовать базу данных образцов нежелательных писем для удаления писем, соответствующих образцам;

3 самообучение. Антиспамовые фильтры можно «обучать», указывая вручную, какие письма являются нормальными, а какие нежелательными. Через некоторое время антиспамовый фильтр начинает с большой достоверностью самостоятельно определять нежелательные письма по их похожести на предыдущий спам и непохожести на предыдущие нормальные письма;

4 анализ служебных заголовков. В письме, в относительно скрытой форме хранится служебная информация о том, с какого сервера было доставлено письмо, какой адресат является реальным отправителем и др. Используя эту информацию, антиспамовый фильтр также может решать, является письмо спамом или нет. Другой вариант проверки – запросить у почтового сервера, действительно ли существует адресат, указанный в письме как отправитель. Если такого адресата не существует, значит, письмо, скорее всего, является нежелательным;

5 Использование антиспамовых фильтров помогает защититься и от некоторых почтовых червей. Самое очевидное применение – это при получении первого зараженного письма (в отсутствие антивируса это можно определить по косвенным признакам) отметить его как нежелательное и в дальнейшем все другие зараженные письма будут заблокированы фильтром.

Почтовые черви известны тем, что имеют большое количество модификаций незначительно отличающихся друг от друга. Поэтому антиспамовый фильтр может помочь и в борьбе с новыми модификациями известных вирусов. В этом смысле антиспамовый фильтр даже эффективнее антивируса, т. к. чтобы антивирус обнаружил новую модификацию необходимо дождаться обновления антивирусных баз.

В любом случае, антивирусы являются самыми эффективными средствами защиты от вирусов, и их использование на рабочих станциях обязательно.

§

Windows содержит в себе много служб, которые по умолчанию запускаются вместе с операционной системой, увеличивая время загрузки и прекращения работы, занимает часть оперативной памяти и других ресурсов машины. Значительная их часть в большинстве случаев не используется.

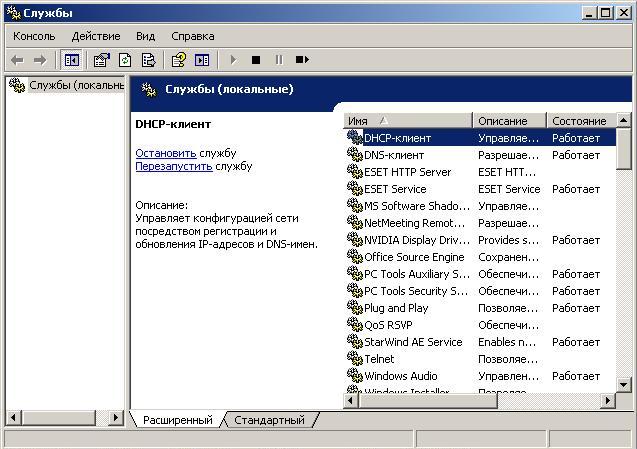

Чтобы отключить эти службы необходимо открыть панель “Службы”.

Чтобы это сделать, удерживая кнопку «Windows» (обычно с изображением окошка, находится в нижнем ряду между кнопками Ctrl и Alt) нажмите кнопку «R». Можно также в меню “Пуск” выбрать пункт “Выполнить”. В левом нижнем углу экрана появится окно запуска программ. Напишите в нем services.msc и нажмите кнопку «ОК».

Открыть панель управления службами Windows можно и другим способом: «Пуск» – «Настройка» – «Панель управления» – «Администрирование» – «Службы».

Чтобы отключить определенную службу, в панели управления службами щелкните по ней правой кнопкой мыши, в меню, которое откроется, выберите пункт «свойства». настройка windows

В панели, который откроется на вкладке “Общие” в графе “тип запуска” выберите один из следующих пунктов:

– «Отключено» (служба не будет запускаться);

– «Авто» (служба стартует вместе с операционной системой);

– «Вручную» (служба запускается только при необходимости)

и обязательно нажмите кнопку «применить».

Вот список служб с описанием их основных функций. В зависимости от задач, которые решаются с помощью компьютера, некоторые из них можно отключить указанным способом:

* Machine Debug Manager – нужна только разработчикам в процессе отладки программ. В других случаях можно отключить.

* DHCP-клиент – нужен только для работы в сетях, в которых есть DHCP-сервер. Если Вы не знаете что это – службу можно отключить.

* DNS-клиент – служба нужна если есть сеть или модем. Если нет – отключаем.

* MS Software Shadow Copy Provider – управляет созданием теневых копий, которые нужны для создания Backup системных файлов. Ставим «вручную»

* NetMeeting Remote Desktop Sharing – «вручную»

* Plug and Play – Никогда не отключайте эту службу, поскольку она отвечает за автоматическое распознавание устройств и др..

* Windows Audio – не отключайте, если на компьютере Вам нужен звук.

* Windows User Mode Driver Framework – «авто».

* Telnet – можно отключить

* Windows Installer – «вручную»

* QoS RSVP – можно выключить

* Брандмауэр Windows – отключаем

* Беспроводная настройка – нужна только при использовании соответствующих адаптеров для связи с ноутбуками или точками доступа. В других случаях нужно отключить.

* Автоматическое обновление – отключаем.

* Веб-клиент – отключаем.

* Вторичный вход в систему – Эта служба позволяет запускать процессы от имени другого пользователя. Если у Вас домашний компьютер с одним пользователем и Вы сам себе администратор – службу можно без колебаний отключить.

* Диспетчер авто-подключений удаленного доступа – «вручную»

* Диспетчер логических дисков – «вручную»

* Диспетчер очереди печати – служба нужна только если есть принтер. В остальных случаях ее можно отключить.

* Диспетчер подключений удаленного доступа – «вручную», если после этого не работает интернет, то верните «авто» (иногда нужна для DSL).

* Диспетчер учетных записей безопасности – «авто»

* Журнал событий – «авто»

* Журналы и оповещения производительности – отключаем.

* Запуск серверных процессов DCOM – «вручную»

* Защищенное хранилище – «авто»

* Инструментарий управления Windows – «авто»

* Клиент отслеживания изменившихся связей – “отключить”.

* Локатор удаленного вызова процедур (RPC) – «Вручную». Нужна для удаленного управления компьютером.

* Модуль поддержки NetBIOS через TCP / IP – отключайте.

* Обозреватель компьютеров – обычно службу можно отключить. Если есть сеть, то хотя бы на одном компьютере сети эта служба должна работать.

* Определение оборудования оболочки – службу можно отключить, но автозапуск компакт-дисков работать не будет.

* Планировщик заданий – отключать не стоит. Отключение сначала ускорит загрузку, но впоследствии будет его существенно тормозить. * Рабочая станция – «авто»

* Сервер – я обычно отключаю, а если Ваш компьютер включен в локальную сеть и Вы розшарюете диски, то лучше не выключать.

* Сетевые подключения – «авто», а если нет ни сети ни модема, то можно отключить.

* Служба COM записи компакт-дисков IMAPI – службу можно отключить, но записывать диски с помощью стандартных средств Windows Вы не сможете. Для этого используйте Nero или аналогичные программы.

* Служба восстановления системы – можете отключить.

* Служба времени Windows – служба автоматически сверяет время, установленное на компьютере, с сервером. Отключите эту службу и настраивайте время «вручную».

* Служба загрузки изображений (WIA) – отключайте. Если есть сканер или камера, лучше оставить.

* Служба регистрации ошибок – если Вы не программист, то отключайте.

* Служба обнаружения SSDP – отключайте.

* Служба сетевого расположения (NLA) – не отключайте, если есть сеть, в противном случае – отключите.

* Службы IPSEC – Отключайте. Если есть домен, то лучше оставить.

* Службы криптографии – «авто»

* Службы терминалов – Можно отключить. Не будет работать удаленный помощник

* Смарт-карты – отключайте.

* Совместимость быстрого переключения пользователей – Если вы единственный пользователь ПК, то службу можно отключить. * Справка и поддержка – «вручную»

* Телефония – «авто»

* Темы – не отключайте, если используете стили WindowsXP. На слабых машинах лучше отключить.

* Уведомление о системных событиях – «авто»

* Удаленный вызов процедур (RPC) – НИКОГДА НЕ отключает эту СЛУЖБУ, если не хотите переустанавливать операционную систему!

* Удаленный реестр – отключайте

* Центр обеспечения безопасности – можно отключить.

Перечень служб не полный, в различных операционных системах он может несколько отличаться.

После отключения лишних служб перезагружаем компьютер.

Службы Windows

Начнем с главного и всем известно – что такое служба?

Это приложение, автоматически запускаемое системой при запуске Windows и выполняющееся вне зависимости от статуса пользователя.

Имеет общие черты с концепцией демонов в Unix подобных системах.

А теперь свои мысли:

О службах написано много и вся информация практически одинакова. В интернете таких ссылок по запросу – Оптимизация Windows или Отключение ненужных служб в Windоws 7 – полно. Стандартный набор служб вы обнаружите и у себя, но вполне возможно, у вас будут дополнительные службы. Количество сервисов зависит от количества установленных программ. Прежде чем отключать службы внимательно изучите от чего (или от каких других служб) они зависят (выделить службу – правая кнопка мыши – свойства – зависимости). Главное не перестараться – а то зависящие службы могут отказать.

Управление службами Windows, а именно запуск службы, ее отключение или изменение параметров осуществляется путем вызова панели управления: Пуск – Панель управления – Администрирование – Службы. Также можно осуществлять управление службами через Реестр Windows. За это отвечает ветка: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices. Также управление службами можно осуществлять из командной строки: Пуск – выполнить – services.msc.

Описание служб можно почитать в самой справке по службам. Выделяем службу и слева читаем за что она отвечает. Более конкретней – выделили службу – правой кнопкой мыши – свойства (отсюда узнаем как называется служба, какой ее исполняемый файл, тип запуска, ее зависимости от других служб ну и т.д.). Или если остались какие-либо вопросы, то как писала выше сделать запрос по интересующей вас службе.

Обращайте внимание в первую очередь на службы без подписи, например при установке Photoshop CS3 и CS4 версии автоматом устанавливается и запускается служба Bonjour с названием ##Id_String2.6844F930_1628_4223_B5CC_5BB94B879762##. Она не имеет подписи и вообще непонятно для чего она – почитать о ней можно ЗДЕСЬ – я лично считаю, что эта служба мне совершенно не нужна – ну не поверила я, что она такая белая и пушистая и отключила ее, а потом и вовсе удалила. В командной строке от администратора:

sc stop “имя службы” – остановка

sc delete “имя службы” – удаление

(Уточню.Если имя службы состоит из нескольких слов, разделённых пробелами, то для его ввода нужно использовать кавычки, в остальных случаях кавычки не нужны).

Или, например, у меня болтается служба NMIndexingService – это вспомогательный процесс Nero Scout и представляет собой службу индексирования файлов, на запись дисков он никак не сказывается, а нужна лишь для -удобного- поиска. Мне лично этот -удобный- поиск не нужен – поэтому отключила.

На домашнем компьютере есть неподписанные службы, связанные с МФУ от Hewlett-Packard (а вроде с виду такие страшные были – оказалось, что вот эти службы нужны и трогать их не надо))).

Вот так просматривая -подозрительные- службы определяем что нужно или не нужно конкретно вам.

Скажу еще, что отключать службы нужно в первую очередь для обеспечения безопасности системы – от атак извне, во вторую – для некоторой разгрузки процессора и оперативной памяти (хотя наверно в наше время это уже не актуально))). Приведу конкретный пример, в windows различных версий есть службы для удаленного доступа к рабочему столу!!! (считаю – для доступа к компьютеру!!!). По умолчанию они ВКЛЮЧЕНЫ. Теперь скажите, как часто вы в повседневной жизни пользуетесь удаленным доступом- Большинство ответят -никогда-. Данные службы можно совершенно безболезненно отключить. Оставаясь включенными они -открывают дверь- для всякого -мусора-. После отключения эти двери закрываются, но это не значит, что если вы поотключаете такие службы, то антивирусной программой или файерволом пользоваться не нужно – без них все равно не обойтись, потому что закрыть все порты (с отключением таких служб) не получится.

§

Практической реализацией политики (концепции) информационной безопасности фирмы является технологическая система защиты информации. Защита информации представляет собой жестко регламентированный и динамический технологический процесс, предупреждающий нарушение доступности, целостности, достоверности и конфиденциальности ценных информационных ресурсов и, в конечном счете, обеспечивающий достаточно надежную безопасность информации в процессе управленческой и производственной деятельности фирмы.

Система защиты информации — рациональная совокупность направлений, методов, средств и мероприятий, снижающих уязвимость информации и препятствующих несанкционированному доступу к информации, ее разглашению или утечке. Главными требованиями к организации эффективного функционирования системы являются персональная ответственность руководителей и сотрудников за сохранность носителя и конфиденциальность информации, регламентация состава конфиденциальных сведений и документов, подлежащих защите, регламентация порядка доступа персонала к конфиденциальным сведениям и документам, наличие специализированной службы безопасности, обеспечивающей практическую реализацию системы защиты и нормативно-методического обеспечения деятельности этой службы.

Собственники информационных ресурсов, в том числе государственные учреждения, организации и предприятия, самостоятельно определяют (за исключением информации, отнесенной к государственной тайне) необходимую степень защищенности ресурсов и тип системы, способы и средства защиты, исходя из ценности информации. Ценность информации и требуемая надежность ее защиты находятся в прямой зависимости. Важно, чтобы структура системы защиты охватывала не только электронные информационные системы, а весь управленческий комплекс фирмы в единстве его реальных функциональных и производственных подразделений, традиционных документационных процессов. Отказаться от бумажных документов и часто рутинной, исторически сложившейся управленческой технологии не всегда представляется возможным, особенно если вопрос стоит о безопасности ценной, конфиденциальной информации.

Основной характеристикой системы является ее комплексность, т.е. наличие в ней обязательных элементов, охватывающих все направления защиты информации. Соотношение элементов и их содержания обеспечивают индивидуальность построения системы защиты информации конкретной фирмы и гарантируют неповторимость системы, трудность ее преодоления. Конкретную систему защиты можно представить в виде кирпичной стены, состоящей из множества разнообразных элементов (кирпичиков). Элементами системы являются:

* правовой;

* организационный;

* инженерно-технический;

* программно-аппаратный;

* криптографический.

Правовой элемент системы зашиты информации основывается на нормах информационного права. Правовой элемент предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации, фирмы и персонала. Правовой элемент определяет обязанности персонала по соблюдению установленных собственником информации ограничительных и технологических мер защитного характера, а также ответственность персонала за нарушение порядка защиты информации. Этот элемент включает:

* наличие в организационных документах фирмы, правилах внутреннего трудового распорядка, контрактах, заключаемых с сотрудниками, в должностных и рабочих инструкциях положений и обязательств по защите конфиденциальной информации;

• формулирование и доведение до сведения всех сотрудников фирмы (в том числе не связанных с конфиденциальной информацией) положения о правовой ответственности за разглашение конфиденциальной информации, несанкционированное уничтожение или фальсификацию документов;

• разъяснение лицам, принимаемым на работу, положения о добровольности принимаемых ими на себя ограничений, связанных с выполнением обязанностей по защите информации.

Организационный элемент системы защиты информации содержит меры управленческого, ограничительного (режимного) и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы. Эти меры связаны с установлением режима конфиденциальности в фирме. Элемент включает в себя регламентацию:

• формирования и организации деятельности службы безопасности и службы конфиденциальной документации (или менеджера по безопасности, или референта первого руководителя), обеспечения деятельности этих служб (сотрудника) нормативно-методическими документами по организации и технологии защиты информации;

* составления и регулярного обновления состава (перечня, списка, матрицы) защищаемой информации фирмы, составления и ведения перечня (описи) защищаемых бумажных, машиночитаемых и электронных документов фирмы;

* разрешительной системы (иерархической схемы) разграничения доступа персонала к защищаемой информации;

* методов отбора персонала для работы с защищаемой информацией,

* методики обучения и инструктирования сотрудников;

* направлений и методов воспитательной работы с персоналом, контроля соблюдения сотрудниками порядка защиты информации;

• технологии защиты, обработки и хранения бумажных, машиночитаемых и электронных документов фирмы (делопроизводственной, автоматизированной и смешанной технологий);

* внемашинной технологии защиты электронных документов;

• порядка защиты ценной информации фирмы от случайных или умышленных несанкционированных действий персонала;

• ведения всех видов аналитической работы;

* порядка защиты информации при проведении совещаний, заседаний, переговоров, приеме посетителей, работе с представителями рекламных агентств, средств массовой информации; оборудования и аттестации помещений и рабочих зон, выделенных для работы с конфиденциальной информацией, лицензирования технических систем и средств защиты информации и охраны, сертификации информационных систем, предназначенных для обработки защищаемой информации;

* пропускного режима на территории, в здании и помещениях фирмы, идентификации персонала и посетителей; системы охраны территории, здания, помещений, оборудования, транспорта и персонала фирмы;

• действий персонала в экстремальных ситуациях;

* организационных вопросов приобретения, установки и эксплуатации технических средств зашиты информации и охраны; организационных вопросов защиты персональных компьютеров, информационных систем, локальных сетей; работы по управлению системой защиты информации;

* критериев и порядка проведения оценочных мероприятий по установлению степени эффективности системы защиты информации.

Элемент организационной защиты является стержнем, основной частью рассматриваемой комплексной системы. По мнению большинства специалистов, меры организационной защиты информации составляют 50—60% в структуре большинства систем защиты информации. Это связано с рядом факторов и также с тем, что важной составной частью организационной зашиты информации является подбор, расстановка и обучение персонала, который будет реализовывать на практике систему защиты информации. Сознательность, обученность и ответственность персонала можно с полным правом назвать краеугольным камнем любой технически совершенной системы зашиты информации. Организационные меры защиты отражаются в нормативно-методических документах, документах службы безопасности, службы конфиденциальной документации учреждения или фирмы. В этой связи часто используется единое название двух рассмотренных выше элементов системы защиты — «элемент организационно-правовой защиты информации».

Инженерно-технический элемент системы зашиты информации предназначен для пассивного и активного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов технических средств. При защите информационных систем этот элемент имеет весьма важное значение. Инженерно-техническому элементу системы зашиты информации необходимо уделять должное внимание. Приобретение, установка и эксплуатация средств технической зашиты и охраны велика требует значительных финансовых средств, так как стоимость средств технической зашиты и охраны велика. Элемент включает в себя:

* сооружения физической (инженерной) зашиты от проникновения посторонних лиц на территорию, в здание и помещения (заборы, решетки, стальные двери, кодовые замки, идентификаторы, сейфы и др.);

• средства защиты технических каналов утечки информации, возникающих при работе ЭВМ, средств связи, копировальных аппаратов, принтеров, факсов и других приборов и офисного оборудования, при проведении совещаний, заседаний, беседах с посетителями и сотрудниками, диктовке документов и т.п.;

• средства защиты помещений от визуальных способов технической разведки;

• средства обеспечения охраны территории, здания и помещений (средства наблюдения, оповещения, сигнализирования, информирования и идентификации):

* средства противопожарной охраны;

* средства обнаружения приборов и устройств технической разведки (подслушивающих и передающих устройств, тайно установленной миниатюрной звукозаписывающей и телевизионной аппаратуры и т.п.):

• технические средства контроля, предотвращающие вынос персоналом из помещения специально маркированных предметов, документов, дискет, книг и т.п.

Программно-аппаратный элемент системы защиты направлен на защиту информации, обрабатываемой и хранящейся в компьютерах, серверах и рабочих станциях локальных сетей и различных информационных системах. Однако фрагменты этой защиты могут применяться как сопутствующие средства в инженерно-технической и организационной защите. Элемент включает в себя:

* автономные программы, обеспечивающие защиту информации и контроль степени ее защищенности;

• программы защиты информации, работающие в комплексе с программами обработки информации;

• программы защиты информации, работающие в комплексе с техническими (аппаратными) устройствами защиты информации (прерывающими работу ЭВМ при нарушении системы доступа, стирающие данные при несанкционированном входе в базу данных и др.);

Криптографический элемент системы защиты информации предназначен для защиты конфиденциальной информации методами криптографии. Элемент включает:

• регламентацию использования различных криптографических методов в ЭВМ и локальных сетях;

• определение условий и методов криптографирования текста документа при передаче по незащищенным каналам почтовой, телеграфной, телетайпной, факсимильной и электронной связи;

* регламентацию использования средств криптографирования переговоров по незащищенным каналам телефонной и радиосвязи;

• регламентацию доступа к базам данных, файлам, электронным документам персональными паролями, идентифицирующими командами и другими методами;

• регламентацию доступа персонала в выделенные помещения с помощью идентифицирующих кодов, шифров.

Составные части криптографической защиты, коды, пароли и другие ее атрибуты разрабатываются и меняются специализированной организацией. Применение пользователями собственных систем шифровки не допускается

Следовательно, безопасность информации в современных условиях компьютеризации информационных процессов имеет принципиальное значение для предотвращения незаконного и часто преступного использования ценных сведений. Задачи обеспечения безопасности информации реализуются комплексной системой защиты информации, которая по своему назначению способна решить множество проблем, возникающих в процессе работы с конфиденциальной информацией и документами. Основным условием безопасности информационных ресурсов ограниченного доступа от различных видов угроз является, прежде всего, организация в фирме аналитических исследований, построенных на современном научном уровне и позволяющих иметь постоянные сведения об эффективности системы зашиты и направлениях ее совершенствования в соответствии с возникающими ситуационными проблемами.